Saya dapat ini dari milis internet, ceritanya sih gambar ini diperlihatkan di kantor si penulis email. Terus orang – orang pada lihat. Sebagian besar cowok lihatnya gambar ini muter ke kanan (searah jarum jam). Tetapi yang cewek sebagian besar melihat gambar ini muter ke kiri (berlawanan arah jarum jam).

pada lihat. Sebagian besar cowok lihatnya gambar ini muter ke kanan (searah jarum jam). Tetapi yang cewek sebagian besar melihat gambar ini muter ke kiri (berlawanan arah jarum jam).

Dikatakan juga kalau beberapa orang bisa mengganti sudut pandangnya, sehingga kadang bisa melihat dia berputar ke kanan, dan kadang dia berputar ke kiri. Bagaimana dengan anda?

Anda melihat wanita ini berputar searah jarum jam atau berlawanan arah jarum jam?

Jika searah jarum jam, maka Anda lebih banyak menggunakan otak kanan dan sebaliknya.

Sebagian besar dari kita akan melihat wanita ini berputar berlawanan arah jarum jam, tapi Anda dapat mencoba untuk fokus dan mengubah arah.

Fungsi otak kiri

menggunakan logika

berorientasi pada detil

berdasar pada fakta

kata-kata dan bahasa

masa kini dan masa lalu

matematika dan sains

dapat memahami (can comprehend)

mengetahui

mengakui

berwawasan pada kerapian/susunan (order/pattern perception)

mengetahui nama obyek

berdasarkan pada kenyataan

membuat strategi

praktis

aman

Fungsi otak kanan

menggunakan perasaan

berorientasi pada hal pokok/garis besar

berdasar pada imajinasi

simbol dan gambar

masa kini dan masa depan

filosofi dan agama

dapat “mengerti” (can “get it” (i.e. meaning))

percaya

menghargai

berwawasan pada tata ruang (spatial perception)

mengetahui fungsi obyek

berdasarkan pada imajinasi/fantasi

menyajikan kemungkinan

nafsu

mengambil risiko

Dari sini terlihat dominasi penggunaan otak Anda, dan kecenderungan cara berfikir Anda. Bagaimanapun juga setiap manusia memiliki masing-masing kelebihan dan kekurangannya.

Mengetahui kelebihan dan kekurangan diri sendiri membuat Anda lebih bijak mengarungi kehidupan.

(Waduh...kenapa kalo saya lihat mutarnya kok searah jarum jam terus ya? berarti otak kanan saya yang lebih dominan....pantes sukanya menghayal xixixixi....)

by:Edwin 09

Seseorang yang ‘hebat’ secara akademis, pada umumnya sangat kuat dalam logika, kata, daftar, angka, linieritas, analisis, dan sejenisnya. Menurut Tony Buzan (Use Your Head: 1993): hasil aktivitas otak kiri manusia.

Adapun otak kanan lebih berkaitan menangani irama, imajinasi, warna, angan-angan, kesadaran ruang, gambaran menyeluruh dan dimensi. Belakangan berkumandang anjuran, jangan hanya memanfaatkan otak kiri, otak kanan juga dong.

Konon, para ilmuwan hebat memanfaatkan otak kiri. Para seniman kuat di otak kanan. Mana tahu, Sampeyan hebat memanfaatkan otak kiri, canggih membedayakan otak kiri. Piawai menghitung fulus fasih berimajinasi. Mana tahu lho.

Setiap manusia memiliki kecenderungannya masing2 dalam penggunaan otak kanan atau otak kiri, baik sadar ataupun dibawah sadarnya. Hal ini bergantung pada banyak faktor yang mempengaruhinya sejak masih kecil bahkan sejak dalam kandungan. Kecenderungan berpikir dengan otak kanan ataupun kiri merupakan hasil dari suatu proses yang sangat panjang dan yang tak boleh kita lupakan adalah kecenderungan ini adalah suatu berkah ciptaan Allah, Sang Maha Pencipta.

Dikarenakan kedua kecenderungan berpikir ini, baik dengan otak kanan maupun dengan otak kiri merupakan ciptaan Allah, maka ada baiknya kita masing2 membuka diri untuk menyelami dan menghayati keperbedaan ini, dengan sikap yang positif.

Untuk memahami fungsi otak kita, saya coba uraikan sebagai berikut:

Otak kanan — KREATIF — Bentuk, Intuisi, Lagu &musik, Warna warni, Simbol, Gambar, Imajinasi, Menghayal

Otak kiri – ANALITIK — Bahasa verbal, Matematika, Logika, Angka2, Urutan2, Penilaian, Analisis, Linier

Dari penjabaran diatas, kita dapat simpulkan betapa perbedaan “bahasa” diantara kedua sisi otak kita adalah tidak sama. Seorang yang memilih jurusan, profesi atau pekerjaan berdasarkan kemampuan otaknya dalam mencerna “bahasa” pikiran, tentunya telah terbiasa menggunakan bagian otaknya (kanan atau kiri) sehingga bagian tersebut lebih banyak berperan dalam kehidupannya sehari-hari. Sehingga adalah kurang tepat, bila serta merta seorang seniman musik dipaksakan bekerja untuk menghitung angka2, rumus2 dan analisa. Demikian juga sebaliknya, adalah kurang tepat bila serta merta seorang financial analisis dipaksakan bekerja untuk hal2 yang bebahasa symbol, imajinasi dan gambar abstrak.

Selayaknya kita menganggap kecenderungan ini bukan sebagai suatu kelemahan, tapi justru menjadi suatu kelebihan pada tiap individu. Kelebihan yang bila diolah dengan baik akan menghasilkan KEKUATAN dalam diri individu itu sendiri. .

Bayangkan bila kedua kekuatan ini dapat digunakan secara adil, seimbang dan harmonis dalam suatu frame kehidupan atau kemitraan, akan menjadi suatu kekuatan yang luar biasa, karena tentunya bisa saling mengisi dan saling melengkapi. Penyeimbangan antar kedua fungsi otak kanan dan kiri inilah yang akan memberikan kontribusi pemikiran yang lebih baik daripada pemikiran yang hanya condong pada satu sisi otak saja. Namun sebagai individu yang berbeda, tentunya kendala2 pemahaman “bahasa otak” akan sedikit mengalami adaptasi, dan hal ini dapat diatasi bila kedua pihak saling bertoleransi dan berpikiran positif.

Berikut ini tip atau cara mengetahui apakah anda cenderung menggunakan otak kiri atau otak kanan.

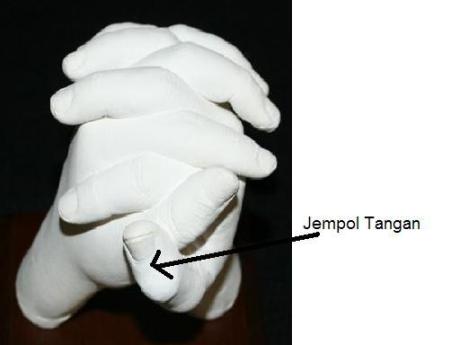

Rentangkan dua tangan anda keatas seperti ini :

Kemudian lakukan suatu gerakan hingga kedua tangan seperti dibawah ini:

Coba anda perhatikan jempol tangan kiri dan tangan anda berada dimanakah?

Jika “jempol tangan kiri” anda berada paling atas (dipuncak) maka selamat anda telah bertipe “otak kanan”

Sebaliknya jika “jempol tangan kanan” anda berada diatas (dipuncak) maka maka selamat anda telah bertipe “otak kiri”

Selamat mencoba!!

NAHH KLU YANG INI

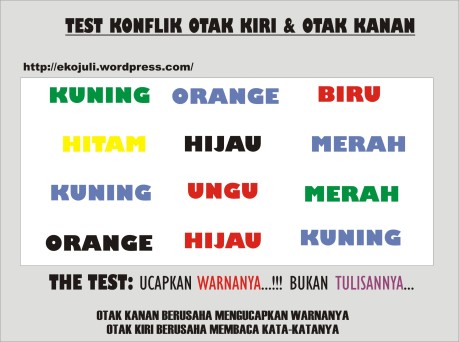

PERCOBAAN KONFLIK OTAK KIRI DAN OTAK KANAN

dengan TEST WARNA

Coba anda perhatikan tulisan-tulisan di atas yang menyatakan warna (Kuning, orange, biru, hitam, dan selanjutnya), kemudian sebutkanlah warnanya bukan menyebutkan tulisannya. Otak kanan anda berusaha menyebutkan warnanya, tetapi otak kiri anda tetap membaca tulisannya ! Coba anda praktekkan, pasti anda akan terganggu oleh konflik otak kiri dan otak kanan anda

sumber: milis

ps: (updated)

Berikut sifat-sifat orang yang dominan otak kiri dan kanan:

| Dominan Otak Kiri | Dominan Otak Kanan |

| Menggunakan logika | Menggunakan perasaan |

| Berorientasi detail | Berorientasi secara keseluruhan |

| Melihat fakta | Melihat imajinasi |

| Kata-kata dan bahasa | Simbol dan gambaran |

| Hari ini dan masa lalu | Hari ini dan masa depan |

| Matematika dan ilmu pengetahuan | Filosofi dan religi |

| Mengetahui | Memahami |

| Mengetahui | Mempercayai |

| Mengakui | Mengapresiasi |

| Mempersepsi urutan/pola | Mempersepsi secara spasial/ruang |

| Mengetahi nama objek | Mengetahui kegunaan objek |

| Berdasar pada realita | Berdasar pada fantasi |

| Menyusun strategi | Berdasar pada apa yang terjadi |

| Praktis | Terburu-buru/tidak sabar |

| Bermain aman | Mengambil resiko |

By:edwin09

Pendahuluan

Kemajuan di bidang telekomunikasi dan komputer telah memungkinkan seseorang untuk melakukan transaksi bisnis secara cashless, selain itu ia juga dapat mengirimkan informasi kepada temannya secara on-line.

Kegiatan-kegiatan tersebut tentu saja akan menimbulkan resiko bilamana informasi yang sensitif dan berharga tersebut diakses oleh orang-orang yang tidak berhak (unauthorized persons). Misalnya, informasi mengenai nomor kartu kredit anda, bila informasi ini jatuh kepada orang-orang yang jahat maka anda harus bersiap-siap terhadap melonjaknya tagihan kartu kredit anda.

Sebelum tahun 1970-an, teknologi kriptografi digunakan terbatas hanya untuk tujuan militer dan diplomatik. Akan tetapi kemudian bidang bisnis dan perorangan mulai menyadari pentingnya melindungi informasi berharga.

Pengertian Dasar

Suatu pesan yang tidak disandikan disebut sebagai plaintext ataupun dapat disebut juga sebagai cleartext. Proses yang dilakukan untuk mengubah plaintext ke dalam ciphertext disebut encryption atau encipherment. Sedangkan proses untuk mengubah ciphertext kembali ke plaintext disebut decryption atau decipherment. Secara sederhana istilah-istilah di atas dapat digambarkan sebagai berikut :

Gb. 1. Proses Enkripsi/Dekripsi Sederhana

Cryptography adalah suatu ilmu ataupun seni mengamankan pesan, dan dilakukan oleh cryptographer. Sedang, cryptanalysis adalah suatu ilmu dan seni membuka (breaking) ciphertext dan orang yang melakukannya disebut cryptanalyst.

Cryptographic system atau cryptosystem adalah suatu fasilitas untuk mengkonversikan plaintext ke ciphertext dan sebaliknya. Dalam sistem ini, seperangkat parameter yang menentukan transformasi pencipheran tertentu disebut suatu set kunci. Proses enkripsi dan dekripsi diatur oleh satu atau beberapa kunci kriptografi. Secara umum, kunci-kunci yang digunakan untuk proses pengenkripsian dan pendekripsian tidak perlu identik, tergantung pada sistem yang digunakan.

Secara umum operasi enkripsi dan dekripsi dapat diterangkan secara matematis sebagai berikut :

EK (M) = C (Proses Enkripsi)

DK (C) = M (Proses Dekripsi)

Pada saat proses enkripsi kita menyandikan pesan M dengan suatu kunci K lalu dihasilkan pesan C. Sedangkan pada proses dekripsi, pesan C tersebut diuraikan dengan menggunakan kunci K sehingga dihasilkan pesan M yang sama seperti pesan sebelumnya.

Dengan demikian keamanan suatu pesan tergantung pada kunci ataupun kunci-kunci yang digunakan, dan tidak tergantung pada algoritma yang digunakan. Sehingga algoritma-algoritma yang digunakan tersebut dapat dipublikasikan dan dianalisis, serta produk-produk yang menggunakan algoritma tersebut dapat diproduksi massal. Tidaklah menjadi masalah apabila seseorang mengetahui algoritma yang kita gunakan. Selama ia tidak mengetahui kunci yang dipakai, ia tetap tidak dapat membaca pesan.

Cryptographic system (cryptosystem)

Suatu cryptosystem terdiri dari sebuah algoritma, seluruh kemungkinan plaintext, ciphertext dan kunci-kunci. Secara umum cryptosystem dapat digolongkan menjadi dua buah, yaitu :

1. Symmetric Cryptosystem

Dalam symmetric cryptosystem ini, kunci yang digunakan untuk proses enkripsi dan dekripsi pada prinsipnya identik, tetapi satu buah kunci dapat pula diturunkan dari kunci yang lainnya. Kunci-kunci ini harus dirahasiakan. Oleh karena itulah sistem ini sering disebut sebagai secret-key ciphersystem. Jumlah kunci yang dibutuhkan umumnya adalah :

nC2 = n . (n-1)

--------

2

2. Assymmetric Cryptosystem

Dalam assymmetric cryptosystem ini digunakan dua buah kunci. Satu kunci yang disebut kunci publik (public key) dapat dipublikasikan, sedang kunci yang lain yang disebut kunci privat (private key) harus dirahasiakan. Proses menggunakan sistem ini dapat diterangkan secara sederhana sebagai berikut : bila A ingin mengirimkan pesan kepada B, A dapat menyandikan pesannya dengan menggunakan kunci publik B, dan bila B ingin membaca surat tersebut, ia perlu mendekripsikan surat itu dengan kunci privatnya. Dengan demikian kedua belah pihak dapat menjamin asal surat serta keaslian surat tersebut, karena adanya mekanisme ini. Contoh sistem ini antara lain RSA Scheme dan Merkle-Hellman Scheme.

Setiap cryptosytem yang baik harus memiliki karakteristik sebagai berikut :

Hingga saat ini masih banyak orang yang menggunakan cryptosystem yang relatif mudah dibuka, alasannya adalah mereka tidak mengetahui sistem lain yang lebih baik serta kadang kala terdapat motivasi yang kurang untuk menginvestasikan seluruh usaha yang diperlukan untuk membuka suatu sistem.

Cryptographic Protokol

Pengertian

Suatu protokol adalah serangkaian langkah yang melibatkan dua pihak atau lebih dan dirancang untuk menyelesaikan suatu tugas. Dari definisi ini dapat diambil beberapa arti sebagai berikut :

Fungsi Protokol

Dalam kehidupan kita sehari-hari terdapat banyak sekali protokol tidak resmi, misalnya saja dalam permainan kartu, pemungutan suara dalam pemilihan umum. Akan tetapi tidak ada seorang pun yang memikirkan mengenai protokol-protokol ini, protokol-protokol ini terus berkembang, semua orang mengetahui bagaimana menggunakannya.

Saat ini, semakin banyak interaksi antar manusia dilakukan melalui jaringan komputer. Komputer ini tentu saja memerlukan suatu protokol formal agar dapat melakukan hal yang biasa dilakukan manusia tanpa berpikir. Bila kita berpindah dari satu daerah ke daerah lain dan mengetahui bahwa kartu pemilihan suaranya berbeda dengan yang biasa kita gunakan, kita dapat beradaptasi dengan mudah. Akan tetapi kemampuan ini belum dimiliki oleh komputer, sehingga diperlukan suatu protokol.

Protokol digunakan untuk mengabtraksikan proses penyelesaian suatu tugas dari mekanisme yang digunakan. Protokol komunikasi adalah sama meskipun diimplementasikan pada PC atau VAX. Bila kita yakin bahwa kita memiliki protokol yang baik, kita dapat mengimplementasikannya dalam segala benda mulai dari telepon hingga pemanggang roti cerdas.

Penyerangan terhadap protokol

Penyerangan cryptographic dapat ditujukan pada beberapa hal berikut :

Selain itu, seorang penyerang dapat berusaha untuk mengubah protokol demi keuntungannya sendiri. Ia dapat mengirimkan pesan dalam protokol, menghapus pesan, atau bahkan mengubah informasi yang ada di dalam suatu komputer. Tindakan-tindakan ini disebut sebagai penyerangan aktif, karena ia membutuhkan suatu campur tangan aktif.

Seorang penyerang tidaklah hanya berasal dari lingkungan luar protokol, namun ia mungkin juga berasal dari dalam protokol itu sendiri, ia dapat merupakan salah satu pihak yang terlibat dalam protokol. Tipe penyerang semacam ini disebut sebagai cheater. Passive cheater mengikuti protokol, tetapi berusaha memperoleh informasi lebih banyak daripada yang diperbolehkan protokol bagi dirinya. Active cheater mengubah protokol dalam usahanya untuk berbuat curang.

Usaha untuk menjaga keamanan protokol akan semakin sulit apabila pihak-pihak yang terlibat umumnya merupakan active cheater, oleh karena itu suatu protokol yang baik harus mampu atau pun harus aman terhadap kemungkinan passive cheating.

Berbagai macam basic cryptanalytic attacks

Tujuan cryptanalytic attack adalah untuk mengetahui beberapa plaintext yang sesuai dengan ciphertext yang ada dan berusaha menentukan kunci yang memetakan satu dengan yang lainnya. Plaintext ini dapat diketahui karena ia merupakan standar atau karena pendugaan. Jika suatu teks diduga berada di dalam suatu pesan, posisinya mungkin tidak diketahui, tetapi suatu pesan lazimnya cukup pendek sehingga memungkinkan cryptanalyst menduga plaintext yang diketahui dalam setiap posisi yang mungkin dan melakukan penyerangan pada setiap kasus secara paralel.

Suatu algoritma enkripsi yang kuat tidak hanya mampu bertahan terhadap serangan plaintext yang dikenal tetapi juga mampu bertahan terhadap adaptive chosen plaintext. Dalam penyerangan ini, cryptanalyst berkesempatan memilih plaintext yang digunakan dan dapat melakukannya secara berulang kali, memilih plaintext untuk tahap N+1 setelah menganalisis hasil tahap N.

Yang dimaksud cryptanalytic attacks adalah usaha-usaha yang dilakukan seseorang untuk memperoleh informasi ataupun data yang telah dienkripsi. Secara ringkas terdapat tujuh macam basic cryptanalytic attacks berdasarkan tingkat kesulitannya bagi penyerang, dimulai dari yang paling sulit adalah :

Analisis berbagai tipe penyerangan secara matematis

Suatu penyerangan pasif atas cryptosystem adalah semua metode untuk mengungkapkan informasi tentang plaintext dan ciphertextnya dengan tanpa mengetahui kunci. Secara matematis :

Diberikan fungsi F, G, dan H yang terdiri dari n variabel.

Diberikan sistem enkripsi E.

Diberikan suatu distribusi plaintext dan kunci.

Suatu penyerangan atas E dengan menggunakan G dengan mengasumsikan F membagi H dengan probabilitas p adalah suatu algoritma A dengan sepasang input f,g dan satu buah output h sedemikian hingga terdapat probabilitas p atas h = H(P1, …, Pn), jika kita memiliki f = F(P1, …, Pn) dan g = G(EK(P1), …, EK(Pn)). Perlu diperhatikan bahwa probabilitas ini tergantung pada distribusi vektor-vektor (K,P1,…,Pn).

Penyerangan akan merupakan suatu trivial bila terdapat probabilitas paling sedikir p untuk h = H(P1, …, Pn) jika f = F (P1,…,Pn) dan g = G (C1,…,Cn). Di sini C1,…,Cn terletak pada ciphertext yang mungkin, dan tidak memiliki hubungan tertentu dengan P1,…,Pn. Dengan kata lain, suatu serangan akan merupakan trivial bila ia tidak benar-benar menggunakan enkripsi EK(P1),…,EK(Pn).

Dengan merumuskan penyerangan secara matematis, kita dapat secara tepat memformulasikan dan bahkan membuktikan pernyataan bahwa suatu cryptosystem itu kuat. Kita katakan, sebagai contoh, bahwa suatu cryptosystem adalah aman terhadap seluruh penyerangan pasif jika sembarang penyerangan nontrivial terhadapnya tidak praktis. Jika kita dapat membuktikan pernyataan ini maka kita akan memiliki keyakinan bahwa cryptosystem kita akan bertahan terhadap seluruh teknik cryptanalytic pasif. Jika kita dapat mereduksi pernyataan ini hingga pada beberapa masalah yang tidak terpecahkan maka kita masih tetap memiliki keyakinan bahwa cryptosystem kita tidak mudah dibuka.

Ciphertext-only attack

Dengan menggunakan notasi di atas, suatu ciphertext-only attack adalah suatu penyerangan dengan F adalah konstanta. Diberikan hanya beberapa informasi G(EK(P1),..EK(Pn)) tentang n ciphertext, penyerangan harus memiliki kesempatan menghasilkan beberapa informasi H(P1,…,Pn) tentang plaintext. Penyerangan akan merupakan suatu trivial bila ia hanya menghasilkan H(P1,…,Pn) ketika diberikan G(C1,…,Cn) untuk C1,…,Cn acak.

Sebagai contoh, misalkan G ( C ) = C dan misalkan H(P) adalah bit pertama P. Kita dapat secara mudah menulis suatu penyerangan, pendugaan, yang menduga bahwa H(P) adalah 1. Penyerangan ini adalah trivial karena tidak menggunakan ciphertext, probabilitas keberhasilannya adalah 50 %. Di lain pihak, terdapat penyerangan atas RSA yang memproduksi satu bit informasi tentang P, dengan probabilitas keberhasilan 100 %, menggunakan C. Jika diberikan suatu C acak maka tingkat kesuksesan turun menjadi 50%. Inilah yang disebut penyerangan nontrivial.

Known-plaintext attack

Penyerangan known-plaintext klasik memiliki F(P1,P2) = P1, G(C1,C2) = (C1,C2), dan H(P1,P2) tergantung hanya pada P2. Dengan kata lain, bila diberikan dua ciphertext C1 dan C2 dan satu dekripsi P1, penyerangan known-plaintext seharusnya menghasilkan informasi tentang dekripsi P2.

Brute-force attack

Umpamakan penyerangan known-plaintext berikut. Kita diberikan sejumlah plaintext P1,…,Pn-1 dan ciphertext C1,…,Cn-1. Kita juga diberikan sebuah ciphertext Cn. Kita jalankan seluruh kunci K. Bila kita temukan K sedemikian sehingga EK(P1) = Ci untuk setiap I

Jika n cukup besar sehingga hanya satu kunci yang bekerja, penyerangan ini akan sukses untuk seluruh input yang valid pada setiap waktu, sementara ia akan menghasilkan hasil yang tepat hanya sekali untuk input acak. Penyerangan ini adalah nontrivial, masalahnya ia sangat lambat bila terdapat banyak kemungkinan kunci.